CHI TIẾT BÀI VIẾT

Scanning Network - Thực hiện Host Discovery sử dụng Zenmap/Nmap và Angry IP Scanner

Phần 1. Giới thiệu & hướng dẫn sử dụng Nmap Phần 2. Hướng dẫn cài đặt Zenmap/Nmap trên Windows 10 Phần 3. Hướng dẫn cài đặt Angry IP Scanner Phần 4. Thực hiện Host Discovery sử dụng Zenmap/Nmap và Angry IP Scanner Phần 5. Thực hiện quét Port và Service bằng MegaPing ------------------------------------------------------------------------------------------------------------------------- PHẦN 4. THỰC HIỆN HOST DISCOVERY SỬ DỤNG ZENMAP/NMAP VÀ ANGRY IP SCANNER Host Discovery là gì?

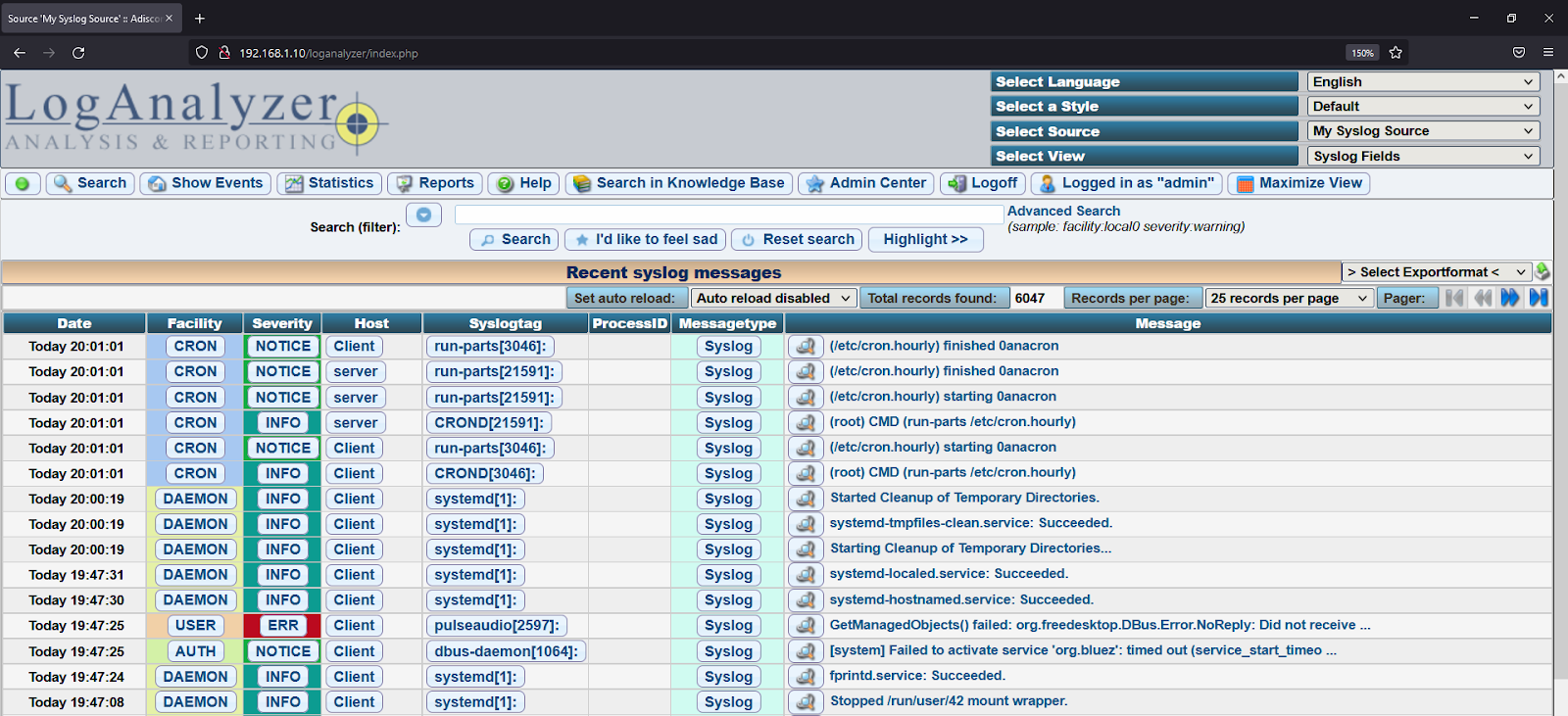

Host Discovery được xem là công việc chính trong tiến trình quét mạng. Nó được sử dụng để phát hiện các host đang sống hay đã chết trên mạng. Nó cung cấp trạng thái chính xác về các hệ thống trên mạng. Do đó, giảm thời gian quét mỗi port trên mỗi hệ thống trong một dãy địa chỉ IP để xác định liệu mục tiêu host có sống hay không. Dưới đây là ví dụ về các kỹ thuật Host discovery: ARP ping scan UDP ping scan ICMP ping scan (ICMP ECHO ping, ICMP timestamp, ping ICMP, và address mask ping) TCP ping scan (TCP SYN ping và TCP ACK ping) IP protocol scan Để làm được lab này các bạn cần phải chuẩn bị máy như sau: Máy ảo Windows 10 Máy ảo Windows Server 2016 Máy ảo Ubuntu Máy ảo Parrot OS Security 2 tools chính đó là Nmap (có sẵn trên Parrot, còn Windows tải trên Download the Free Nmap Security Scanner for Linux/Mac/Windows) và Angry IP Scanner (Angry IP Scanner - the original IP scanner for Windows, Mac and Linux) Nếu bạn không biết install Nmap có thể tham khảo bài này Lưu ý: Tất cả các máy đều xài chung 1 card mạng - NAT. Như hình thì mình đang sử dụng lớp mạng 10.38.12.0, có thể của mỗi bạn sẽ khác nhau Sau khi tạo xong các máy, bạn hãy đặt IP như sau: Windows Server 2016: X.X.X.10 Windows 10: X.X.X.11 Parrot: X.X.X.12 Ubuntu: X.X.X.13 X.X.X là lớp mạng card NAT của bạn Thực hiện Host Discovery bằng Zenmap/Nmap Đầu tiên chúng ta sẽ dùng Nmap để quét các host sống của mục tiêu sử dụng các kỹ thuật phát hiện host như ARP ping scan, UDP ping scan, ICMP ECHO ping scan và ICMP ECHO ping sweep,... Thực hiện kỹ thuật ARP Ping Scan Bước đầu tiên chúng ta mở Zenmap / Nmap trên Windows 10 Nhập nmap -sn -PR X.X.X.10 (Máy Windows Server 2016) => nhấn Scan Sau khi nhấn Scan, Nmap sẽ gửi một ARP request đến máy chủ đích để thăm dò, nếu ARP response được trả về từ máy chủ đích thì điều nãy có nghĩa là host sống (như hình thì bạn sẽ thấy (Host is up) Note: -sn có nghĩa là tắt tính năng scan port (disables port scan) vì mặc định Nmap sẽ scan port. -PR có nghĩa là thực hiện ARP ping scan Thực hiện kỹ thuật UDP Ping Scan Tại Command, nhập nmap -sn -PU X.X.X.10 => sau đó nhấn Scan Sau khi nhấn Scan, Nmap sẽ gửi các gói tin UDP đến host mục tiêu, nếu gói UDP response về thì có nghĩa là Host is up. Nếu host offline (chết) hoặc unreachable thì tin nhắn báo lỗi "host/network unreachable”, "TTL exceeded” hoặc "Host seems down” sẽ được trả về và hiển thị ở Nmap Output. Nhập nmap -sn -PU X.X.X.13 (host không tồn tại) Để hiểu rõ hơn về các loại scan, tham khảo link Note: -PU là thực hiện kỹ thuật UDP ping scan Thực hiện kỹ thuật ICMP ECHO Ping Scan Tại Command, nhập nmap -sn -PE X.X.X.10 Sau khi nhấn Scan, Nmap sẽ gửi một gói tin ICMP ECHO request đến host mục tiêu như các kỹ thuật trước. Nếu host sống, nó sẽ trả về ICMP ECHO reply. Kỹ thuật scan này hữu dụng cho việc định vị hoặc phát hiện các thiết bị sống nếu ICMP vượt qua tường lửa. Note: -PE có nghĩa là thực hiện kỹ thuật ICMP ping scan Thực hiện kỹ thuật ICMP ECHO Ping Sweep Tiếp theo đây chúng ta sẽ thực hiện scan một dãy địa chỉ IP. Tại Command, nhập nmap -sn -PE X.X.X.10-20 ICMP ECHO ping sweep được sử dụng để phát hiện các host sống từ một dãy địa chỉ IP bằng cách gửi các gói tin ICMP ECHO request đến nhiều host. Nếu host nào sống, thì nó sẽ trả về ICMP ECHO reply. Kỹ thuật này giống với ICMP ECHO ping scan, khác ở chỗ dùng để scan nhiều host cùng lúc. Note: Như hình ta thấy trong dãy mạng X.X.X.10-20 thì có 3 host sống (Host is up) Ngoài các kiểu kỹ thuật trên, Nmap còn nhiều các kiểu scan khác sẽ được đề cập dưới đây: ICMP Timestamp and Address Mask Ping Scan: Kỹ thuật này có thể thay thế cho ICMP ECHO ping scans, được sử dụng để xác định xem host mục tiêu có hoạt động hay không khi quản trị viên (Administrator) chặn ICMP ECHO pings. Ví dụ: # ICMP Timestamp ping scan: Cú pháp: nmap -sn -PP

# ICMP Address mask ping scan: Cú pháp: nmap -sn -PM

TCP SYN Ping Scan: Kỹ thuật này gửi gói TCP ACK empty (rỗng) đến host mục tiêu, nếu ACK response phản hồi về có nghĩa là host sống. Cú pháp: nmap -sn -PS

TCP ACK Ping Scan: Kỹ thuật này cũng gửi gói TCP ACK empty (rỗng) đến host mục tiêu giống kỹ thuật trên, những khác chỗ nếu mục tiêu phản hồi lại gói RST (reset) thì có nghĩa host sống. Cú pháp: nmap -sn -PA

IP Protocol Ping Scan: Kỹ thuật này gửi các gói thăm dò khác nhau của các giao thức IP khác nhau đến máy chủ đích, bất kỳ gói phản hồi nào được trả về thì có nghĩa là host sống. Thực hiện Host Discovery bằng Angry IP Scanner Mở Angry IP Scanner Note: nếu bạn chưa cài đặt Angry IP Scanner, hãy tham khảo bài viết Tiếp theo ta nhập dãy mạng muốn scan: X.X.X.0 - X.X.X.255 (Dãy IP local của bạn), sau đó nhấn vào nút setting (hình bánh răng) Cửa sổ Preferences => Scanning. Phần Pinging method: chọn Combined UDP + TCP Sau đó chuyển sang tab Display => chọn Alive hosts (responding to pings) only => Nhấn OK Nhấn Start để bắt đầu Kết quả cho thấy: có 254 host đã được scan (Hosts scanned: 254), 6 host sống (Host alive: 6), 1 máy có 1 port mở Ngoài ra ta còn quét được Hostname của máy Windows Server, máy thật và máy Windows 10

.png)